En el campo de la ciberseguridad existen diferentes perfiles según sus funciones y/o propósitos, algunos más recientes que otros. Uno de los perfiles que actualmente se valoran (y escasean) son los denominados “modeladores de amenazas” o “Threat Modelling”. Pero, ¿Qué función hace este tipo de perfiles?

Cuando hablamos de modelaje de amenazas estamos hablando de algo sencillo. Ser capaz de entender una amenaza y realizar su “moldeado” en los sistemas de seguridad que se dispongan con el fin de mejorar esencialmente las capacidades de detección, aunque de forma indirecta influyen en las capacidades de protección y respuesta adicionalmente.

Pero estamos hablando de algo más elaborado que simplemente crear o importar una regla en un SIEM o en un EDR. De forma resumida, un perfil de este tipo debe ser capaz de:

Entender la amenaza al máximo detalle

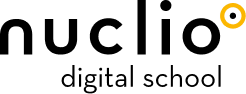

Este es el primer paso básico, toda amenaza (sea nueva o no) debe ser analizada y “troceada” con el objetivo de identificar todas las acciones que se realizan, teniendo en cuenta las posibles variantes. En este punto actualmente una de las mejores ayudas que un analista puede tener viene de la mano de la matriz de MITRE “ATT&ACK” (Tácticas, Técnicas y Conocimiento Común de Adversarios). Presentada en 2013, podríamos resumir su función como una manera de describir y categorizar los comportamientos adversos basados en las observaciones de todo el mundo. En forma de matriz, se nos presenta una categorización de acciones por “tipología” lo que ayuda a clasificar cada acción que detona esta amenaza en categorías:

Esta categorización aparte de ayudar a entender y destripar una amenaza también permite al analista de Threat Modelling a tener ordenada y estructurada sus capacidades, pudiendo saber sus puntos fuertes y débiles de forma más eficaz.

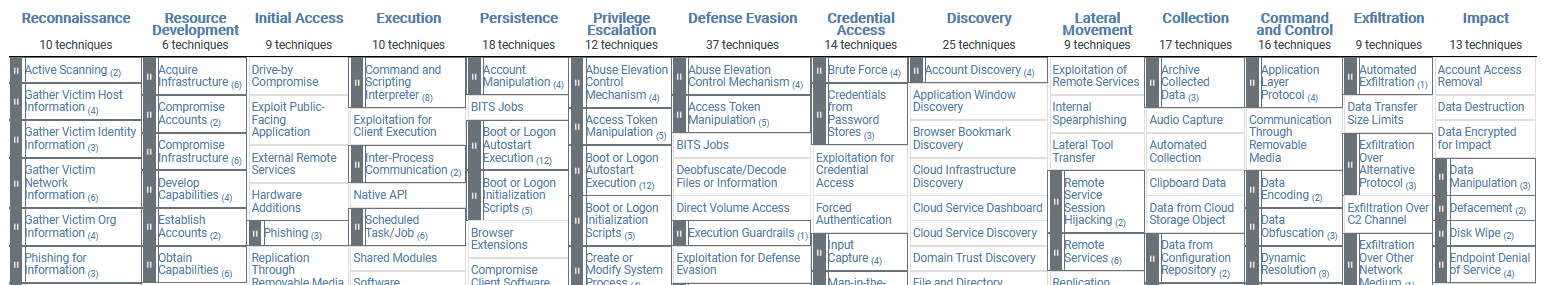

La matriz MITRE la podemos relacionar también con el framework “Cyber Kill Chain” ya que sus Matrices “Pre-Attack” y “ATT&ACK” las podríamos relacionar con las diferentes fases del framework “Cyber Kill Chain”:

Ilustración 1 Fases del framework «Cyber Kill Chain»

El objetivo final para esta fase sería: Tener identificado y clasificado las diferentes acciones (tácticas y/o técnicas) de la amenaza analizada.

Conocer las capacidades de seguridad y de la infraestructura

Aunque se consiga entender perfectamente una amenaza, clasificarla y entender qué acciones realiza en cada fase del ataque. No se podrá reaccionar de forma eficiente si no se conocen perfectamente qué capacidades de seguridad se disponen en la infraestructura que se está defendiendo. Hablamos de las siguientes capacidades que podemos identificar en el framework NIST:

- Protección: Qué mecanismos de protección disponemos (elementos con capacidades de bloqueo, corte de comunicaciones u otras acciones que sean capaces de parar una acción).

- Detección: Qué mecanismos se disponen capaces de detectar actividades sospechosas/maliciosas (pudiendo o no bloquearlas).

- Respuesta: Qué mecanismos se disponen de respuesta ante una acción identificada (ya sea de forma automatizada, semiautomática y/o manual).

El objetivo ideal sería disponer de un “mapa” o matriz donde se tengan identificadas las herramientas de seguridad o mecanismos y sus capacidades. No solo permite tener de forma clara y sencilla los puntos fuertes y/o débiles si no que puede ser de ayuda para la planificación de mejoras de la arquitectura de seguridad de la empresa:

Ilustración 2. Ejemplo de ejercicio de capacidades

Con este ejercicio se consigue tener documentado e inventariado las diferentes alertas/incidentes que pueden generar nuestros sistemas de seguridad utilizando MITRE y las capacidades defensivas utilizando el framework “Cyber Kill Chain”.

Adicionalmente, es sumamente importante conocer:

- Flujos de comunicaciones entrantes (DMZ) y salientes (navegación hacia Internet): Esto nos permite identificar por donde pueden entrar las amenazas y las comunicaciones salientes hacia sitios hostiles o comunicaciones maliciosas (C&C, botnets u otros). Además de perfilar la actividad legítima para identificar comportamientos “sospechosos” (utilizando, por ejemplo, herramientas de análisis de comportamiento).

- Activos críticos para la empresa (servidores, aplicaciones, usuarios, etc.): No es lo mismo una alerta de un posible virus en un servidor de desarrollo que en tu servidor donde tienes funcionando la aplicación principal de tu servicio a tus clientes, ¿verdad?

- Comunicaciones con terceros (proveedores externos, sedes internacionales, etc.): Uno de los puntos que últimamente pueden ser más calientes, son las conexiones con redes ajenas de empresas que ofrecen servicios. ¿Quién no ha pensado si a ese proveedor le entra un “ransomware” si le podría afectar teniendo una conexión con ellos?

- Inventario de activos (dominios públicos/privados, rangos de red públicos, etc.): Es esencial conocer que hay publicado en internet para conocer el alcance de exposición de la empresa ante posibles amenazas.

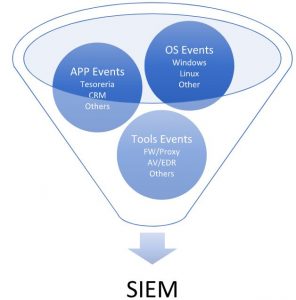

Identificar los puntos clave y desarrollar las nuevas capacidades

Finalmente llegamos al punto esencial de la función del “moldeador”. Conociendo las capacidades y como está montada la infraestructura, es el momento de trasladar las acciones de cada fase de la amenaza a los diferentes elementos de seguridad. Normalmente una de las herramientas de mayor utilidad es un SIEM donde poder correlar los diferentes tipos de eventos existentes en la infraestructura (sistema operativo, bases de datos, herramientas de seguridad, etc.) con mucho cuidado siempre de disponer de los necesarios para evitar sobrecargar la herramienta (acción muy habitual de sobrecargar el SIEM con más eventos de los necesarios).

Una forma eficiente es poder disponer de un laboratorio interno donde poder replicar o intentar simular las fases de esa nueva amenaza y con ello identificar qué eventos disponemos en nuestra infraestructura. En caso de no disponerlo la alternativa sería realizar ejercicio de “red team” o disponer de un equipo “purple”. Con ello tendremos una visión auténtica de que vemos ante esa amenaza, identificando incluso problemas y/o limitaciones que tengamos en nuestra infraestructura (porque no siempre se dispone de todo lo necesario para proteger y/o detectar) y escalarlo a los responsables para su conocimiento y tomar acciones de mejora.

Entre otras funcionalidades útiles, siempre es bueno intentar agrupar alertas para formar incidentes, es una buena práctica para identificar una cadena de acciones relacionada con una amenaza “X”. Teniendo un bajo porcentaje de falso positivo y pudiendo detonar acciones de respuesta más eficientes.

Finalmente, siempre hay que pensar en la relación con la protección y la respuesta. El analista debe poder identificar si se pueden aplicar mejoras en las capas de protección (poner una regla de detección además en modo bloqueo, por ejemplo) y también cómo reaccionar ante tal evento o eventos (por ejemplo, al saltar las alertas y/o incidentes que se aísle el equipo origen, que se bloquee el usuario identificado que ha realizado la acción, etc.). Para que esta respuesta sea lo más automática posible es vital el conocimiento de cómo está la infraestructura y saber también las posibles afectaciones en caso de aplicar un bloqueo en caso de falso positivo (no sea el remedio peor que la enfermedad).

En conclusión, un perfil de moldeador de amenazas necesita disponer de un conocimiento sólido no solo de cómo los actores maliciosos atacan (y estar actualizado) si no que debe conocer lo mejor posible la infraestructura y las capacidades de seguridad. Siendo no solo una fuente de mejora de los sistemas de detección si no que en su ejercicio puede ayudar a mejorar las capacidades de protección y respuesta ante incidentes.

Llegados a este punto, ¿Crees que merece la pena este tipo de perfiles en tu empresa?

Artículo escrito por Ferran Justicia; Threat Modelling Manager en SABIS y Profesor del Máster en Ciberseguridad de Nuclio Digital School.

Conoce el Máster de Ciberseguridad con Xavi Bertomeu, Director del programa y CISO & IT Director en SCRM Lidl International Hub:

Si te ha parecido interesante el artículo y te gustaría adquirir más conocimientos del ámbito de la ciberseguridad; no pierdas la oportunidad de formarte con el Máster en Ciberseguridad.